1月29日的Azure故障带来了一些意料之外的受害者:一些倒霉的客户发现数据库被意外删除,Azure SQL陷入删除门。

据IT外媒The Register看到微软发给用户的消息显示,这个问题困扰着许多使用自定义KeyVault密钥用于透明数据加密(TDE)的Azure SQL数据库。在昨天Azure门户网站摇摇欲坠期间,一些内部代码意外删除了这些数据库,迫使Microsoft利用5分钟前的快照恢复客户数据。

这就意味着,这5分钟期间的交易事务、产品订单以及对数据存储系统的其他更新统统丢失。这让客户大为恼火。

该消息解释,这次乌龙事件是在微软称为网络基础设施事件的过程中自动发生的:CenturyLink的DNS故障实际上导致一半的Microsoft 365客户无法正常使用云帐户,这一故障始于10:45 UTC。

该消息称:“一个自动化过程旨在从KeyVault删除自定义密钥时触发,无意中导致这些TDE数据库被删除。”

“我们正在从数据库被删除前不到5分钟的恢复时间点来恢复这些SQL数据库的副本。这些恢复的数据库......与原始数据库放在同一台服务器上。”

真要命。Windows巨头现表示,如果你知道在这5分钟的期间中可能有影响业务流程的任何重要交易事务,那么可以随时提交支持工单。备忘录的更多内容如下:

我们要求每个数据库的客户确定在这5分钟的时间内丢失的交易事务有没有影响业务流程或数据库之外的应用程序。如果确有影响,我们要求您提交支持工单。如果恢复的数据库合适,可以将数据库重命名为原始名称,继续使用。

你也知道这是个严重的错误,因为微软表示免费提供数月的数据库服务,作为补偿:

我们对于给您服务带来的影响深表歉意。所有恢复的数据库将免除2个月的Azure使用费,所有原始数据库将免除3个月的使用费。我们不断采取措施以改进微软Azure平台和我们的流程,帮助确保将来不会发生此类事件。

用户们纷纷跑到社交媒体上吐槽这次云失误......

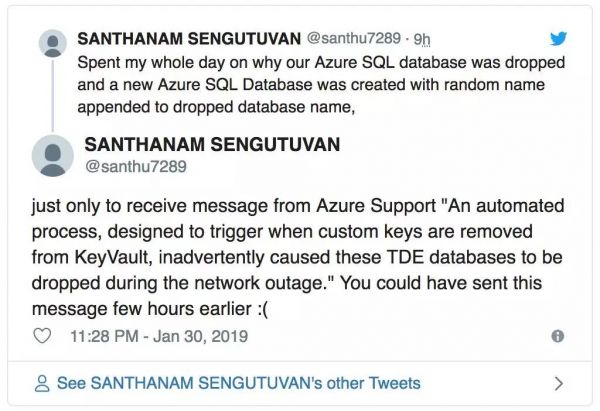

我花了一整天的时间来搞清楚为什么我们的Azure SQL数据库被删除,创建了一个新的Azure SQL数据库,随机名称附加到被删除的数据库名称后面,

只收到Azure支持团队的消息“一个自动化过程旨在从KeyVault删除自定义密钥时触发,网络故障期间无意中导致这些TDE数据库被删除。”你们本该在几小时前发送此消息:(

其他用户则一头雾水、不知所措......

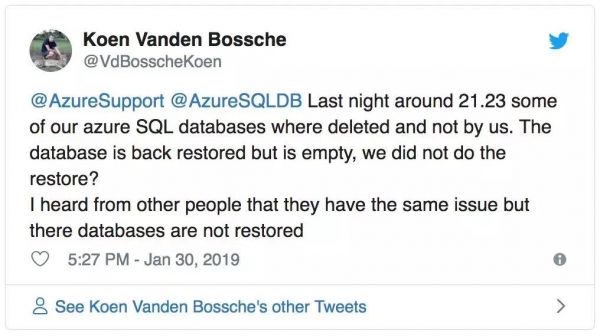

昨晚21:23左右,我们的一些azure SQL数据库被删除,但不是我们删除的。数据库已恢复但里面空空如也,我们没有进行恢复吗?

我从别人那里听说他们也有同样的问题,但数据库并没有恢复。

据微软声称,透明数据加密(TDE)旨在保护Azure SQL数据库免受这家科技巨头所谓的“恶意活动威胁”。很显然,它防范不了在故障期间恶意脚本为非作歹的威胁。

自带密钥(BYOK)支持这项功能让用户可以使用名为TDE Protector的非对称密钥来加密数据库加密密钥(DEK),旨在进一步让用户放心。然后,TDE存储在Azure密钥保险柜(Azure Key Vault)中。

在微软关于使用TDE和BYOK的指南中,这家公司在竭力解释“如果TDE加密的SQL数据库因无法绕过防火墙而访问不了密钥保险柜,数据库将在24小时内被删除。”

发言人称:“数量有限的一群客户无法使用资源,我们在努力恢复、让客户可以正常使用资源。我们已经为大多数这些客户重新建立了全面访问机制。”

相关阅读: