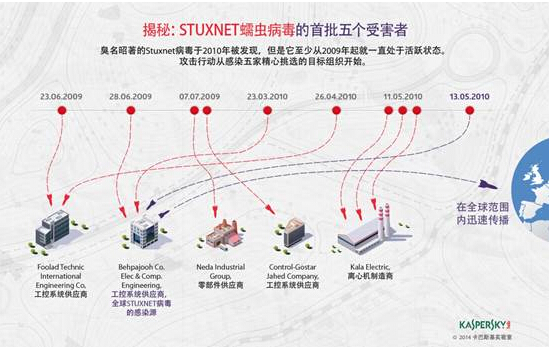

2010年6月,一个席卷全球工业界的超级病毒Stuxnet(又名震网病毒)首次被检测出来。作为世界上首个专门定向攻击基础(能源)设施的病毒,Stuxnet已经感染了全球逾45000个网络。其中,伊朗遭受的攻击最为严重。尽管距离该病毒被发现已过去四年时间,它的真实目标却仍然不为人知。为了深入了解Stuxnet行动,卡巴斯基实验室专家经两年时间收集并研究了逾2000个Stuxnet文件,目前已发现了首批受害者。

卡巴斯基实验室的研究显示,首批被攻击的组织共有五家,分别是Foolad Technic Engineering Co、Behpajooh Co. Elec & Comp. Engineering、Neda Industrial Group、Control-Gostar Jahed Company以及Kala Electric。这些组织同属伊朗的工控系统(ICS)领域,从事工控系统开发或材料与配件供应。其中一个组织非常特殊,它遭受了五次攻击,因为其它组织的产品均属于工业自动化范畴,而这家组织的产品则是铀浓缩离心机。因此,卡巴斯基实验室的专家们认为,铀浓缩离心机才是Stuxnet病毒的主要攻击目标。很显然,攻击者希望受害组织同其客户进行数据交换,如此一来,威胁就可以进入这些铀浓缩设施中。事实证明Stuxnet幕后团伙的阴谋得逞了,他们的目的就是破坏这些设施,增加其故障率。

此外,卡巴斯基实验室还发现受感染的U盘并非Stuxnet病毒的唯一传播途径。专家们在分析首例攻击事件时所收集的信息表明,第一例Stuxnet恶意样本(Stuxnet.a)在被编写数小时后便现身于首个受害组织的计算机上。但是,攻击者很难在如此紧凑的时间内完成恶意样本编写,将其存储在U盘上并于数小时内传播至目标组织。卡巴斯基实验室的专家由此推断,Stuxnet的幕后者除了通过U盘感染,还采用了其它传播途径。

在谈及此次研究的重要意义时,卡巴斯基实验室首席安全专家Alexander Gostev表示:“通过分析针对首批受害组织的Stuxnet专业行动,我们更加了解整个攻击行动的部署情况。归根结底,这是一起以供应链为攻击途径的案例,威胁通过目标组织合作伙伴的网络间接传播至目标组织。”

卡巴斯基实验室已于日前将其最新研究结果发表在名为《Stuxnet: Zero Victims》的博文中。此外,新闻记者Kim Zetter的新书《零日漏洞倒计时》(Countdown to Zero Day)也披露了Stuxnet攻击不为人知的最新技术信息。这本书于2014年11月11日出版,其中一些信息来源于Kim Zetter对卡巴斯基实验室全球研究与分析团队成员的采访。